In einer immer stärker vernetzten Welt ist eine sichere und effiziente Verbindung zwischen Cloud-Ressourcen und lokalen Standorten unverzichtbar. Mit Azure VPN Gateway stellt Microsoft eine leistungsfähige Lösung bereit, um Datenverkehr verschlüsselt über das öffentliche Internet zu übertragen und dabei sowohl auf lokale Umgebungen als auch andere Azure Virtual Networks zuzugreifen. Durch die Integration von Microsoft Entra ID (ehemals Azure Active Directory) profitieren Unternehmen zusätzlich von zentralem Identitätsmanagement, Multi-Faktor-Authentifizierung (MFA) und flexiblen Conditional-Access-Richtlinien. Dieses Zusammenspiel erhöht die Sicherheit erheblich und vereinfacht zugleich den Benutzerzugriff.

In diesem Artikel erfahren Sie Schritt für Schritt, wie Sie ein Azure VPN Gateway einrichten und eine Point-to-Site-Verbindung (P2S) konfigurieren. Dabei zeigen wir Ihnen, wie Sie Microsoft Entra ID einbinden und so MFA und weitere Sicherheitsfunktionen nahtlos in Ihre VPN-Umgebung integrieren können.

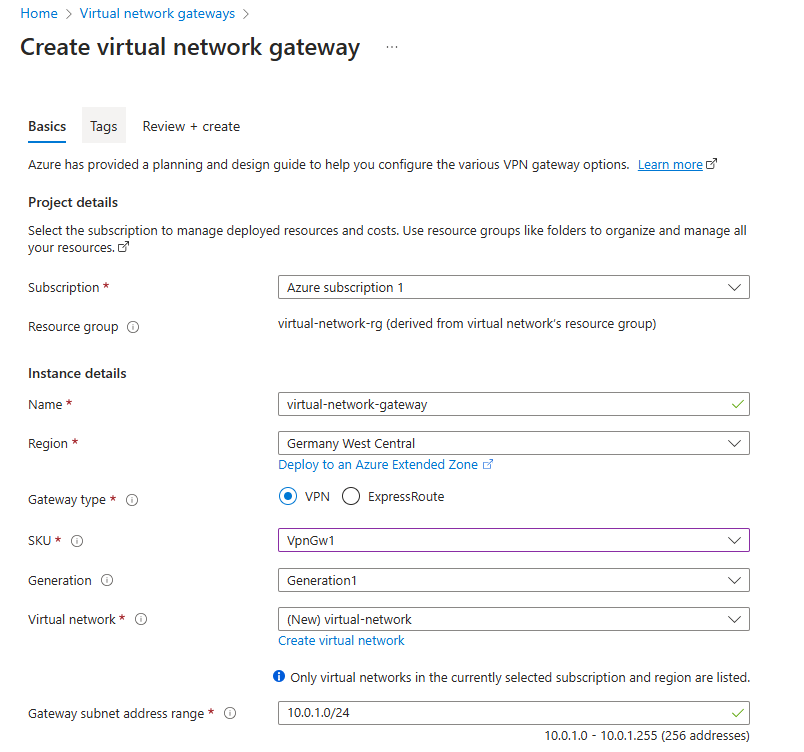

Erstellung eines Virtual Network Gateways

Navigieren Sie im Azure-Portal zu Create a resource > Networking > Virtual Network Gateway.

- Gateway Type: „VPN“ auswählen.

- Virtual Network: Ein Virtual Network in derselben Region wie das Gateway erstellen oder auswählen.

- SKU: Eine SKU entsprechend der Leistungsanforderungen wählen (z. B. VpnGw1, VpnGw2, etc.) basierend auf Ihren Leistungsanforderungen.

- Basic (nur mit PowerShell): Diese SKU kann ausschließlich über PowerShell eingerichtet werden und bietet eine Basiskonfiguration für Test- oder Entwicklungsumgebungen.

- VpnGw: Geeignet für produktive Arbeitslasten, bietet höhere Durchsätze und Performance mit steigenden SKU-Stufen (z. B. VpnGw1, VpnGw2, VpnGw3).

- VpnGwAZ: Bietet dieselben Leistungsoptionen wie die Standard-VpnGw-SKUs, beinhaltet jedoch Zonen-Redundanz für höhere Verfügbarkeit und Ausfallsicherheit.

Ausführliche Informationen zu den verfügbaren SKUs finden Sie in der Microsoft-Dokumentation zu VPN Gateway SKUs.

- Public IP Address: Wählen oder erstellen Sie eine öffentliche IP-Adresse für das Gateway.

- Active-Active Mode (optional): Optional für höhere Verfügbarkeit.

- BGP (optional): Aktivieren, falls Border Gateway Protocol für erweiterte Routingfunktionen benötigt wird.

Überprüfen Sie Ihre Einstellungen und klicken Sie auf Create, um die Bereitstellung zu starten. Dieser Vorgang kann bis zu 30 Minuten dauern.

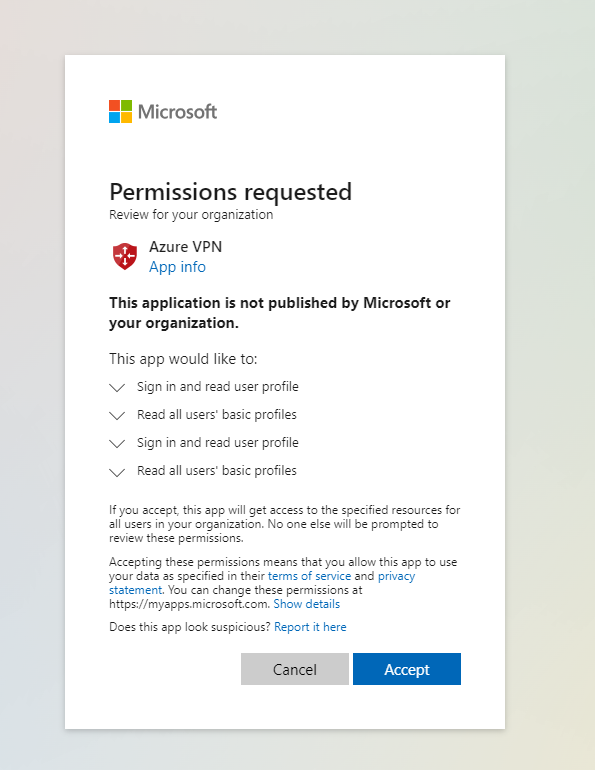

Registrierung der Azure VPN-Anwendung in Microsoft Entra ID

Stellen Sie sicher, dass Ihnen die Rolle Cloud Application Administrator in Ihrem Entra-Tenant zugewiesen ist.

Erteilen Sie anschließend die erforderliche Administratorzustimmung für die Azure VPN Enterprise-Anwendung, indem Sie die entsprechende URL in Ihrem Browser aufrufen (abhängig von Ihrer Cloud-Umgebung):

Nach der Autorisierung sollte die Anwendung unter Enterprise Applications im Entra-Portal sichtbar sein.

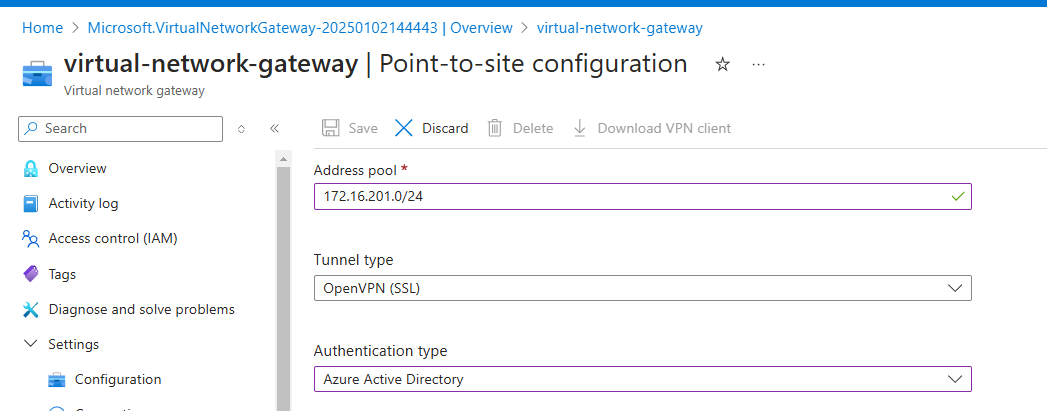

Konfigurieren des Point-to-Site VPN

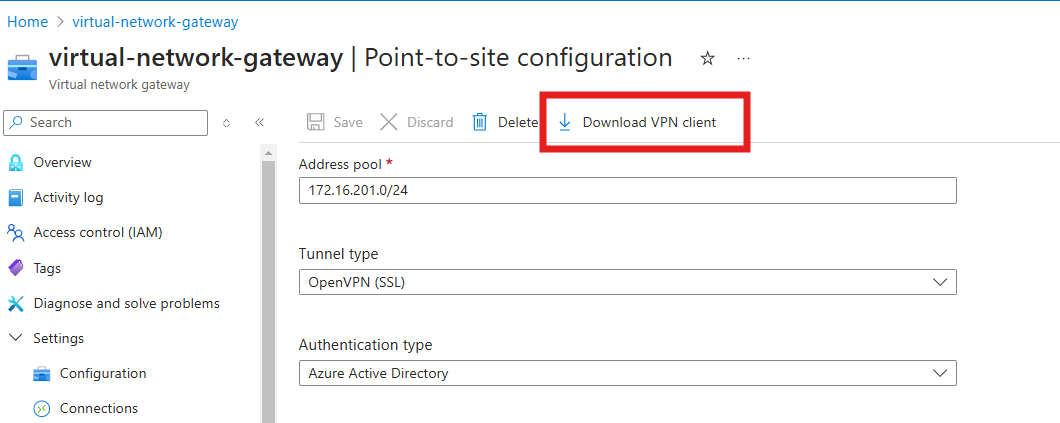

Öffnen der Point-to-Site-Konfiguration

Gehen Sie in Ihrem Virtual Network Gateway auf Point-to-Site Configuration.

- Address Pool: Den IP-Bereich für VPN-Clients definieren (z. B. 172.16.0.0/24).

- Tunnel Type: Wählen Sie OpenVPN (SSL) – dies ist für die Azure AD-Authentifizierung erforderlich.

- Authentication Type: „Azure Active Directory“ auswählen.

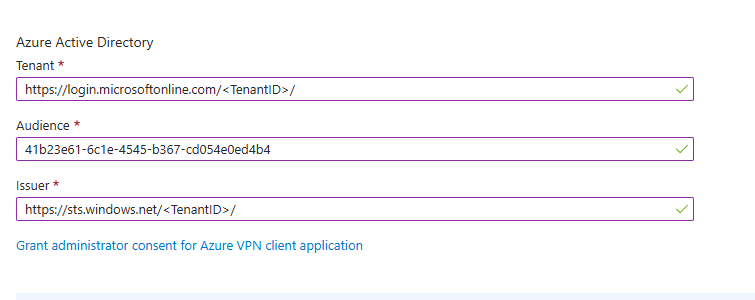

- Tenant:

Geben Sie den Wert aus dem Abschnitt Properties Ihres Entra-Tenants an.- Azure Public:

https://login.microsoftonline.com/{TenantID}/ - Azure Government:

https://login.microsoftonline.us/{TenantID}/ - Azure Germany:

https://login-us.microsoftonline.de/{TenantID}/ - 21Vianet:

https://login.chinacloudapi.cn/{TenantID}/

- Azure Public:

Ersetzen Sie {TenantID} durch die eindeutige Tenant ID Ihrer Organisation.

- Audience

Verwenden Sie die Application ID der „Azure VPN“ Enterprise-Anwendung:- Azure Public:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Germany:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure operated by 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa - Issuer

Die Secure Token Service (STS)-URL des Tenants angeben. Zum Beispiel: https://sts.windows.net/{TenantID}/- Ersetzen Sie

{TenantID}durch die eindeutige Tenant ID Ihrer Organisation.

Es kann einige Minuten dauern, bis alle Einstellungen übernommen wurden.

- Azure Public:

Herunterladen und Konfigurieren des Azure VPN Client

- Laden Sie in der Point-to-Site Configuration die VPN-Client-Konfigurationsdatei (.xml) herunter, die alle Einstellungen enthält.

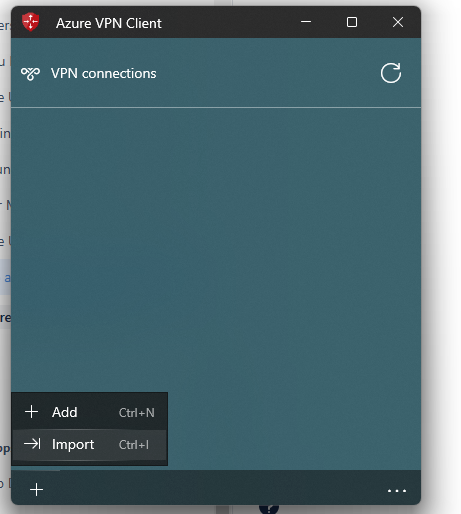

- Installieren Sie den Azure VPN Client aus dem Microsoft Store und importieren Sie die .xml-Konfigurationsdatei.

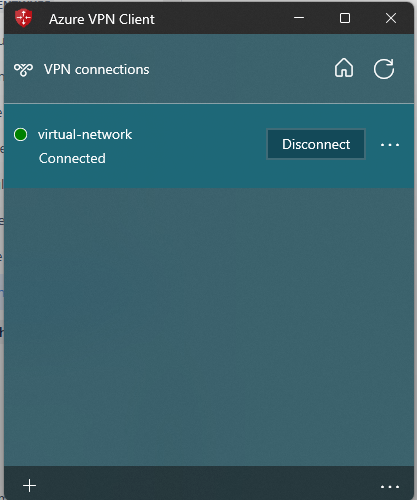

- Beim ersten Verbindungsaufbau erfolgt die Anmeldung über die Microsoft Entra ID.

- Nach erfolgreicher Authentifizierung zeigt der Client den Status „Connected“ an.

Fazit

Mit der Point-to-Site-Konfiguration und dem zentralen Identitätsmanagement in Microsoft Entra ID schaffen Sie eine sichere und benutzerfreundliche VPN-Umgebung. Multi-Faktor-Authentifizierung, Conditional-Access-Richtlinien und andere Sicherheitsmaßnahmen bieten umfassenden Schutz vor unberechtigten Zugriffen und sorgen gleichzeitig für ein reibungsloses Anwendererlebnis.

Wenn Sie mehr über dieses Thema erfahren möchten, stehen Ihnen unsere Experten gerne zur Verfügung. Vereinbaren Sie gerne ein unverbindliches Beratungsgespräch über unser Kontaktformular. Wir helfen Ihnen gerne weiter!